En la última década hemos sufrido una revolución digital sin precedentes que ha traído numerosos beneficios a la sociedad y la economía europea, facilitando el comercio, la prestación de servicios en remoto y la creación de nuevos nichos de mercado y oportunidades de negocio. A su vez, la pandemia resaltó aún más la importancia de contar con procesos de identificación remota bien regulados y estandarizados, así como con identidades digitales en las que puedan confiar tanto organizaciones públicas como privadas. Todos estos aspectos se enfatizan también en la revisión planificada del reglamento eIDAS (eIDAS 2.0), que proporcionará a los ciudadanos de la UE un acceso seguro y transparente a una nueva generación de servicios electrónicos, incluyendo la cartera de identidad digital de la UE (EUDIW).

La verificación remota de identidad o Remote IDentity Proofing (RIDP), es una función clave para la mayoría de los servicios previstos en este contexto, por lo que la necesidad de contar con servicios de verificación de identidad remota seguros, que puedan desplegarse de manera rápida, a escala y de forma rentable, se intensifica. Esto se debe a que es un habilitador muy importante para las transacciones electrónicas en el Mercado Único Digital.

Sin embargo, la aparición de ciberataques cada vez más sofisticados genera preocupación sobre la fiabilidad de la tecnología que está detrás de los procesos de RIDP, lo que nos empuja a mejorar en áreas como la concienciación, el análisis de riesgos y el desarrollo de contramedidas sólidas.

A través de este artículo, queremos darte una visión actualizada de las buenas prácticas para fortalecer la seguridad de los métodos de verificación remota de identidad, crucial para operar en el mundo virtual de forma segura.

Para ello vamos a analizar el reciente informe de buenas prácticas con respecto al proceso de Identity Proofing publicado por ENISA, la Agencia Europea para la Ciberseguridad.

Informe sobre buenas prácticas de control de la verificación de identidad

Los principales factores que han motivado la elaboración de este informe por parte de ENISA son la aparición de nuevas amenazas y ataques de suplantación de identidad, ya que crean desconfianza y preocupación sobre la fiabilidad de las tecnologías de verificación de identidad, así como la solicitud por parte de diversos organismos y empresas interesadas, tanto de información como de orientación para la implementación de buenas prácticas en el uso e implementación de estas tecnologías.

Por lo tanto, con este informe ENISA busca cumplir los siguientes objetivos estratégicos en el ámbito de los servicios de confianza y la identificación electrónica:

- Aumentar la concienciación de los distintos actores implicados

- Ayudar en las prácticas de análisis de riesgos, ante el cambiante panorama de amenazas en la verificación de identidad.

- Contribuir al desarrollo de contramedidas sólidas, mejorando la confianza y fiabilidad de los métodos de verificación remota de identidad (RIDP).

Evolución de los procesos de verificación de identidad remota (RIDP)

En cuanto a los métodos de RIDP (verificación de identidad remota), es importante tener en cuenta que no todos ofrecen el mismo nivel de seguridad y confianza. Algunos se basan únicamente en la verificación de documentos de identidad, mientras que otros incluyen la captura y validación de datos biométricos del usuario. Esto tiene implicaciones directas en el nivel de aseguramiento que pueden proporcionar.

Por ejemplo, los métodos que se basan únicamente en la captura y validación de documentos de identidad pueden ser susceptibles a instrumentos de ataque como la falsificación o manipulación de estos documentos, tanto de manera física como digital.

En contraste, los métodos que incorporan la verificación biométrica del usuario, como la captura de rostro para realizar el reconocimiento facial, ofrecen un nivel de aseguramiento superior, al poder vincular con un mayor grado de confianza la identidad digital con la identidad real de una persona física.

Además, estos desarrollos son especialmente relevantes en el contexto de eIDAS 2.0 y la introducción de la cartera de identidad digital de la UE (EUDIW), ya que se ampliarán significativamente los casos que requerirán verificación de identidad con un alto nivel de seguridad.

Adicionalmente, organismos de normalización como CEN, ETSI e ISO están desarrollando estándares y requisitos técnicos relacionados con seguridad biométrica, pruebas de detección de ataques de presentación (PAD) y métodos de verificación remota de identidad. Estos esfuerzos contribuirán a establecer un marco común y coherente a nivel europeo que aborde los desafíos de seguridad que plantea la RIDP.

Resumen de los métodos de verificación de identidad remotos

Amenazas emergentes a la verificación remota de identidad (RIDP)

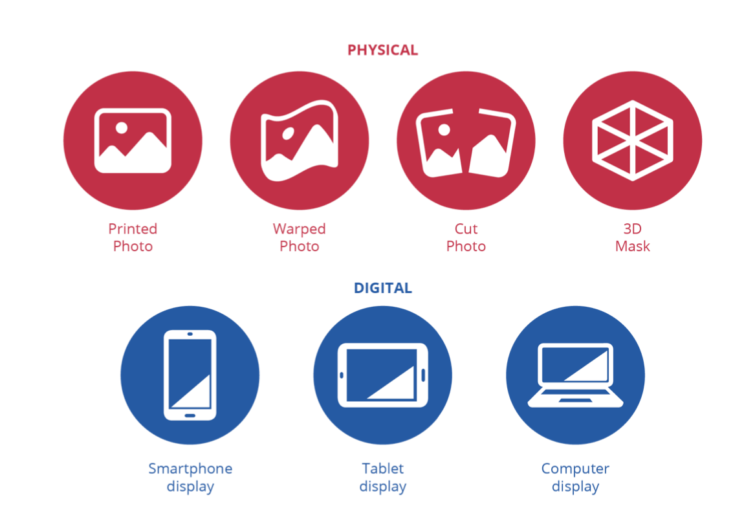

Dos categorías de ataques destacan por su relevancia y porque son los más difíciles de detectar: los ataques de presentación y los ataques de inyección, tanto contra el rostro del sujeto como contra los documentos de identidad.

Detección de Ataques de Presentación (PAD)

La Detección de Ataques de Presentación consiste en la combinación de métodos de software y/o hardware que permiten a un sistema biométrico detectar intentos de suplantación de identidad durante la fase de captura de los datos biométricos.

En el caso de los ataques de presentación contra el rostro, los investigadores han identificado instrumentos como máscaras 3D, impresiones de alta calidad, pantallas de vídeo y deepfakes. Los métodos de ataque incluyen la presentación directa de estos instrumentos ante el sistema de verificación, así como técnicas más sofisticadas como el uso de redes generativas adversarias (GANs) para generar imágenes sintéticas realistas.

Presentación de Ataques de Inyección (IAD)

La Presentación de Ataques de Inyección consiste en la combinación de métodos de software y/o hardware que permiten a un sistema biométrico detectar intentos de suplantación justo después de la captura biométrica.

Los ataques de inyección contra el rostro se centran en la suplantación de identidad a través de la inyección de datos biométricos falsos durante la captura en vivo. Aquí entran en juego instrumentos como cámaras modificadas, dispositivos de reproducción de vídeo y software de deepfake. Los métodos de ataque abarcan la inyección de estos datos a través de APIs, en tiempo real o de manera asíncrona.

Ataques contra documentos de identidad

Respecto a los ataques contra documentos de identidad, se analizan los intentos de falsificar o manipular los datos contenidos en estos documentos, ya sea de forma física (p. ej. alteración de documentos reales) o digital (p. ej. suplantación de identidad mediante documentos sintéticos: fraude de identidad sintética).

Un aspecto clave que se resalta es la creciente disponibilidad de herramientas y recursos computacionales que permiten escalar y automatizar este tipo de ataques, lo cual representa un riesgo cada vez mayor para la confiabilidad de los procesos de RIDP.

Ante este panorama de amenazas en constante evolución, es fundamental que los proveedores de servicios de verificación remota de identidad implementen un conjunto de buenas prácticas sólidas para mitigar de manera efectiva estos riesgos.

![]() La tecnología de Mobbeel, basada en IA, ha sido entrenada para detectar las distintas amenazas de suplantación de identidad, ya bien sean ataques de presentación, de inyección o manipulaciones de los documentos de identidad.

La tecnología de Mobbeel, basada en IA, ha sido entrenada para detectar las distintas amenazas de suplantación de identidad, ya bien sean ataques de presentación, de inyección o manipulaciones de los documentos de identidad.

Nuestra solución de identity proofing, MobbScan, ha sido homologada e incluida en el Catálogo de Productos y Servicios de Seguridad de las Tecnologías de la Información y la Comunicación (CPSTIC), lo que ratifica que cumple con los más altos requisitos de seguridad exigidos por el Centro Criptológico Nacional (CCN) en la categoría ALTA del Esquema Nacional de Seguridad (ENS).

Buenas prácticas para reforzar la seguridad RIDP

Las contramedidas propuestas por ENISA se organizan en seis categorías principales:

- Controles ambientales: Estos controles se centran en el entorno físico y digital en el que se lleva a cabo el proceso de RIDP, buscando minimizar los riesgos derivados de factores como la iluminación, los fondos, la distancia y la calidad de la cámara, entre otros.

- Controles de detección de ataques de presentación (PAD): Estas medidas se enfocan en la implementación de técnicas avanzadas de detección de intentos de suplantación biométrica, como el análisis de textura, movimiento, reflectancia y otros indicadores o pruebas de vida (liveness detection) que prueban que delante de una cámara hay una persona real.

- Controles de detección de ataques de inyección (IAD): Complementando los controles PAD, estas prácticas buscan identificar intentos de inyección de datos biométricos falsos durante la captura en vivo.

- Controles de documentos de identidad: Estas medidas se centran en la verificación y validación de los documentos de identidad presentados durante el proceso de RIDP. Las principales prácticas incluyen la consulta en registros oficiales de documentos, la lectura de los chips NFC (cuando estén disponibles) y la detección de alteraciones o falsificaciones.

- Controles procedimentales: Este conjunto de prácticas aborda aspectos relacionados con el flujo de trabajo y las interacciones con los usuarios durante el proceso de verificación remota de identidad. Algunas recomendaciones clave son la solicitud de múltiples evidencias, la realización de sesiones en vivo y el seguimiento de protocolos estandarizados.

- Controles organizacionales: Finalmente, este grupo de buenas prácticas se enfoca en aspectos de gobernanza, políticas y procesos a nivel de la organización que presta el servicio de RIDP. Incluyen el establecimiento de roles y responsabilidades claras, la capacitación del personal, la gestión de incidentes y el monitoreo continuo de amenazas emergentes.

Un aspecto importante que se destaca es que, dada la creciente sofisticación de las amenazas, ya no es suficiente confiar únicamente en enfoques reactivos o de detección. Por el contrario, se hace hincapié en la necesidad de implementar medidas preventivas que obstaculicen el éxito de los ataques.

Algunas de las prácticas clave mencionadas incluyen la verificación del estado de los documentos de identidad en registros oficiales, la lectura de los chips NFC para validar la información del titular y la foto biométrica, y el uso combinado de técnicas de detección de ataques de presentación e inyección.

| Categoría de control | Buenas prácticas clave |

| Controles ambientales |

|

| Controles PAD |

|

| Controles IAD |

|

| Controles de documentos |

|

| Controles procedimentales |

|

| Controles organizacionales |

|

Sin embargo, el informe también destaca ciertos desafíos en la implementación de algunas de estas prácticas. Por ejemplo, la falta de registros centralizados y actualizados de documentos de identidad a nivel de la UE, y la inconsistencia normativa sobre la lectura de chips NFC por parte de entidades privadas (proveedores de servicios de confianza y RIDP).

Estos obstáculos reflejan preocupaciones más amplias relacionadas con la fragmentación del marco regulatorio entre los Estados miembros, lo cual puede afectar la adopción segura y coherente de los métodos de verificación de identidad remota en toda Europa.

En resumen, este conjunto de buenas prácticas, organizadas en diferentes ámbitos de control, tiene como objetivo fortalecer tanto la confianza como la fiabilidad de los servicios de verificación remota de identidad. Además, se señalan desafíos relevantes que van más allá de los aspectos técnicos y que deben abordarse de manera integral.

Desafíos y consideraciones adicionales

Uno de los aspectos clave que más preocupa y que puede afectar la adopción de mecanismos de verificación remota de identidad, es la inconsistencia y fragmentación del marco regulatorio entre los Estados miembros de la Unión Europea, en relación con el reconocimiento y la aceptación de la RIDP. Esto se traduce en diferencias en los niveles de seguridad que se pueden alcanzar, lo cual complica la interoperabilidad y la confianza mutua entre Estados Miembro.

Asimismo, se señala la falta de alineación entre las políticas y prácticas de las diferentes autoridades nacionales, lo que puede generar incertidumbre y obstáculos para los proveedores de servicios de verificación online, a la hora de cumplir con los requisitos normativos en los distintos países.

«La fragmentación y falta de armonización del marco normativo en torno a la verificación remota de identidad entre los Estados miembros sigue siendo uno de los principales obstáculos para la adopción generalizada de estos métodos. Necesitamos una mayor colaboración y coordinación a nivel europeo para garantizar la interoperabilidad y la confianza mutua entre Estados Miembro»

José Luis Huertas (CEO de Mobbeel)

Otro aspecto destacado es la necesidad de una mayor colaboración y coordinación a nivel europeo para abordar de manera integral los desafíos de seguridad y confianza en torno a la verificación remota de identidad. Esto incluye:

- el desarrollo de estándares comunes,

- el intercambio de mejores prácticas y

- la creación de mecanismos de supervisión y cumplimiento armonizados.

En general, el informe concluye que, si bien se han logrado avances significativos, aún quedan desafíos importantes relacionados con el marco normativo, la alineación entre Estados miembros y la necesidad de una mayor colaboración a nivel europeo.

Importancia de unificación de criterios y buenas prácticas en la verificación de identidad remota

Permitir que los ciudadanos se pueden identificar de manera remota con garantías, es fundamental para impulsar la transformación digital europea, permitiendo que muchos procesos que tradicionalmente se han realizado de manera presencial, se puedan hacer online.

Sin embargo, el panorama actual presenta nuevas amenazas a través de ataques de presentación e inyección cada vez más sofisticados, lo que supone un enorme desafío que los distintos proveedores de servicios de verificación de identidad debemos abordar de manera efectiva.

En Mobbeel somos conscientes de la necesidad de aplicar las buenas prácticas propuestas por ENISA y por ello aplicamos todos sus principios en el desarrollo y entrenamiento de nuestros algoritmos.

Así, mediante el seguimiento de las buenas prácticas, junto con la unificación de criterios a nivel regulatorio y una mayor cooperación a escala europea, se sentarán las bases para que los ciudadanos y las empresas de la Unión Europea puedan confiar plenamente en los procesos de verificación remota de identidad.

Contacta con nosotros si quieres utilizar tecnología puntera basada en inteligencia artificial para verificar a tus usuarios.

Soy Ingeniero Informático y amante del Marketing, Comunicación e Internacionalización de empresas, tareas que desarrollo como CMO de Mobbeel. Soy muchas cosas, algunas buenas, muchas malas… perfectamente imperfecto.

GUÍA

Identifica a tus usuarios mediante su cara

En esta dualidad analógico-digital, uno de los procesos que sigue siendo crucial para garantizar la seguridad es la verificación de identidad a través del reconocimiento facial. La cara, siendo el espejo del alma, proporciona una defensa única contra el fraude, aportando fiabilidad al proceso de identificación.