«¡Eh, tío! Esto es una propiedad privada.» Es lo único que articulaba a decir El Nota («The Dude») interpretado por Jeff Bridges en el Gran Lebowski, mientras unos matones entraban en su casa tras confundirle con un millonario con el mismo nombre.

Un sentimiento de impotencia similar al del Nota, provocado por otro error de identidad, debió sentir Gary Grant mientras recorría los EE.UU. huyendo de unos espías que lo habían confundido con un agente del gobierno en «Con la muerte en los talones». Hitchcock hilvanaba así una trama que giraba en torno a una confusión en la identidad de uno de sus personajes, tema recurrente en infinidad de películas a lo largo de la historia del cine. Estos errores imperdonables hacían la vida imposible de los personajes protagonistas.

¿Pero y si en lugar de hablar de errores a la hora de verificación de identidad, hablamos de suplantaciones de identidad? En ese caso, se llevaría la palma Frank Abagnale, personaje real llevado al cine por Leonardo di Caprio en «Atrápame si puedes» («Catch Me If You Can») y en el que podemos ver la facilidad con la que llegó a falsificar identidades, documentos de identidad o cheques para engrosar su cuenta bancaria y vivir múltiples vidas prestadas.

Que esto sigue ocurriendo en la actualidad fuera de la gran pantalla es un hecho, como también lo es que la tecnología ha evolucionado lo suficiente como para ayudar en la verificación de identidad y detectar falsificaciones de documentos. En un mundo cada vez más digitalizado, delegar ciertos procesos de verificación digital en la inteligencia artificial es una necesidad que gracias a los avances tecnológicos está al alcance de todos.

Tecnologías Habilitadoras KYC / Verificación de Identidad

La capacidad para incorporar nuevos clientes a través de canales digitales remotos, web y móviles, ha generado una necesidad apremiante de verificar la identidad de dichos clientes en muchas organizaciones sumidas en plena transformación digital que buscan tanto reducir su huella física como cumplir con las normas más recientes sobre blanqueo de capitales (AML) y conozca a su cliente (KYC).

Las mejoras en el reconocimiento facial y la verificación de documentos con la ayuda del aprendizaje automático y la inteligencia artificial están provocando un aumento en los niveles de adopción por parte de las empresas de los servicios de verificación de documentos de identidad que permiten comprobar la identidad de un usuario a través de la biometría.

Hoy en día lo único que necesita el cliente para abrir una cuenta bancaria o utilizar un servicio de carsharing es un dispositivo móvil y un documento de identidad en vigor: DNI, pasaporte, licencia de conducir.

Pero, ¿cuáles son algunas de las tecnologías habilitadoras que permiten la verificación de documentos, así como la identidad de su propietario?

Verificación de identidad basada en OCR

En la actualidad, existen muchos sistemas de OCR (Optical Character Recognition) que funcionan de forma bastante satisfactoria en documentos de alta resolución capturados mediante un escáner y en los que el texto es negro, mientras que el fondo del documento es predominantemente blanco.

Estos sistemas de OCR en general funcionan para una plataforma PC o en servidores, debido a la gran cantidad de recursos (memoria y CPU) que requieren para proporcionar una precisión satisfactoria. Sin embargo, la aplicación de estos sistemas de OCR a documentos de identidad capturados en un dispositivo móvil o webcam no es trivial, y presenta una serie de retos, como el rendimiento, el fondo del texto que no es claro ni uniforme, reflejos, etc.

En Mobbeel proporcionamos un módulo de captura automática disponible en SDK móvil (iOS, Android) o web (SDK Javascript/gateway) que permite capturar la cara frontal y/o trasera del documento de identidad mediante un proceso guiado.

Este módulo escanea y extrae la información del documento de manera automática y analiza la información escaneada.

Proceso de onboarding digital con OCR

La descripción general del proceso es la siguiente:

- Captura del documento: primero se escanea el documento de identidad mediante la cámara de un dispositov móvil.

- Procesamiento de la imagen: la imagen capturada se somete a un proceso de preprocesamiento para mejorar la calidad de la imagen.

- Reconocimiento Óptico de Caracteres: el software OCR analiza la imagen y busca patrones que correspondan a caracteres. Puede identificar letras, números y otros caracteres alfanuméricos. También puede reconocer códigos de barras y códigos QR si están presentes en el documento.

- Extracción de datos: una vez que el OCR ha identificado los caracteres, el sistema extrae la información relevante del documento, como el nombre completo, el número de documento, la fecha de nacimiento, la fecha de vencimiento, etc.

- Validación del documento: la información extraída se compara con los criterios de verificación establecidos. Esto incluye la comprobación de la autenticidad del documento y la verificación de la consistencia de los datos.

- Resultado de la verificación: se emite un resultado basado en la verificación. Este resultado indica si el documento es válido o si se detectan posibles irregularidades.

Técnicas forenses basadas en IA

En la fase de validación, se utiliza un módulo antifraude que está provisto de técnicas forenses basadas en IA para validar la veracidad del documento y ayudar a prevenir el fraude.

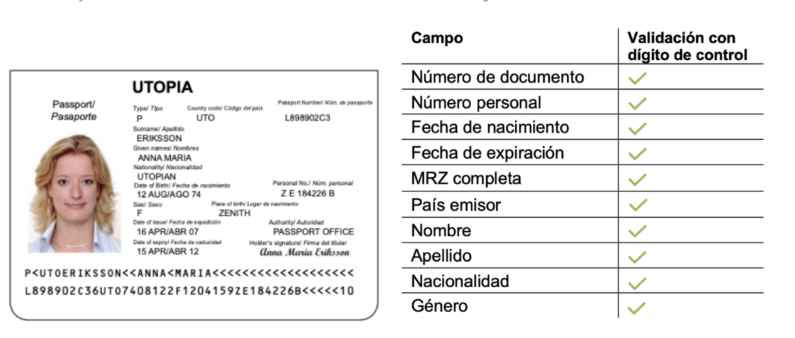

Este control permite determinar la coherencia de la información extraída por el OCR mediante la comprobación de una serie de dígitos de control e información redundante presente en el documento. Las principales técnicas que se aplican:

- Se analiza la información contenida en el documento de identidad (formato de fecha correcto, código de nacionalidad válido, si el documento no está caducado, etc.).

- Se analizan los dígitos de control de la zona de la MRZ y verificamos que el código calculado por la MRZ es correcto.

- Se analiza la concordancia entre las dos caras del documento de identidad presentado, si es una fotocopia, micro-impresiones, tipos de fuentes y alineación de campos así como la apariencia general del documento.

- Se pueden incorporar técnicas de detección dinámicas que a través del movimiento del documento comprueben si contiene marcas láser u hologramas.

- Además, se puede prevenir el fraude a través de herramientas de análisis forense automáticas que detecten si la imagen digital de un documento ha sido manipulada a través de un software de edición de imágenes.

Verificación de identidad basada en NFC

La verificación de identidad basada en NFC (comunicación de campo cercano, por sus siglas en inglés) es un proceso que no utiliza OCR, sino tecnología NFC para leer y verificar la información contenida en un chip incorporado en un documento de identidad.

La tecnología NFC es una tecnología de comunicación inalámbrica de corto alcance que permite la transmisión de datos entre dispositivos cercanos (generalmente a una distancia de menos de 10 cm). Para este proceso es necesario que el documento de identidad que se pretende leer contenga un chip NFC con información codificada que pueda ser leída por dispositivos compatibles con NFC como un teléfono móvil.

El proceso es simple y consiste en acercar el documento de identidad al dispositivo móvil para que este lea la información almacenada en el chip. A continuación, la información leída del chip NFC es extraída y procesada. Esto puede incluir datos biográficos como el nombre del titular, el número de documento, la foto y otros detalles relevantes.

Este tipo de verificación incorpora una serie de controles de seguridad que difiere de las técnicas antifraude aplicadas en procesos OCR. Conoce estos mecanismos en nuestro artículo dedicado a ello: Seguridad de chips NFC en la lectura de documentos de identidad.

La ventaja principal de la verificación basada en NFC es su rapidez y seguridad, ya que la comunicación NFC se encripta y se realiza a corta distancia, reduciendo el riesgo de interceptación de datos.

Tecnología biométrica de reconocimiento facial

Además, la verificación documental no se limita al uso de OCR o NFC. Existen otros métodos, como la comparación de fotos, que también pueden ser parte del proceso de verificación de identidad digital.

Cuando se introduce este paso como parte del proceso de registro digital, se lleva a cabo después de aplicar todas las validaciones anteriormente mencionadas.

Para ello, se toma un selfie del sujeto que presenta el documento fundamentado en la identificación única de patrones y características faciales. Una vez obtenido el selfie, se compara la imagen contenida en el documento de identidad con la foto de quien lo presenta. Si hay coincidencia dentro de un margen de tolerancia predefinido, se otorga un OK (comparación exitosa).

Además, y a partir de estos datos, se crea un template biométrico único que representa el patrón característico del individuo, pudiéndose utilizar en procesos de autenticación posteriores en los que se hace uso de la biometría y no de contraseñas.

Liveness detection como método anti-spoofing

La prueba de vida (livenes detection) es una técnica anti-spoofing que se lleva a cabo en la fase de reconocimiento biométrico y tiene como objetivo prevenir intentos de suplantación mediante el uso de imágenes, vídeos o máscaras 3D de una persona real.

El propósito del liveness es corroborar que el individuo que está siendo verificado es una persona viva y no una representación estática o generada por ordenador como un deepfake. Esto se logra mediante la detección de características y señales que son indicativas de actividad biológica genuina.

En la práctica, la liveness detection puede implicar una variedad de métodos y tecnologías como:

- Análisis de movimiento: uno de los enfoques más comunes es analizar los movimientos involuntarios y sutiles de una persona, como parpadeos, movimientos de la cabeza o microexpresiones faciales, que son sinónimo de vida.

- Pruebas desafío-respuesta: pueden presentarse estímulos visuales o auditivos (como pedir a la persona que sonría o gire la cabeza de un lado a otra) y la respuesta en tiempo real puede utilizarse para verificar su autenticidad.

- Machine learning IA: la utilización de machine learning y de técnicas avanzadas de inteligencia artificial permiten que algoritmos entrenados sean capaces de detectar transformaciones que resultan en ataques de presentación.

Video identificación desasistida

Además, nuestra tecnología permite recoger todo el proceso de onboarding digital en un vídeo, pudiendo quedar registrado como evidencia de todo el proceso en un backend. Este proceso es conocido como video identificación no asistida y se basa en la grabación y análisis de un video del individuo que está realizando el proceso, sin necesidad de interacción en línea entre el cliente y un agente en tiempo real.

Esta técnica ha ganado relevancia en diversos sectores, especialmente en el ámbito financiero en España, donde el SEPBLAC obliga a las entidades financieras a que identifiquen a sus clientes de forma segura en operaciones no presenciales.

Inteligencia Artificial y Machine Learning

La Inteligencia Artificial (IA) y el Machine Learning (ML) han revolucionado el reconocimiento facial. Estas técnicas se usan para entrenar la tecnología en el reconocimiento de documentos, así como en el desarrollo y mejora de los algoritmos de reconocimiento biométrico facial.

Inteligencia Artificial aplicada a la verificación de documentos de identidad

En el ámbito del reconocimiento de documentos de identidad, el proceso comienza con la adquisición de un conjunto de datos de entrenamiento que consta de imágenes digitalizadas de documentos auténticos. Cada imagen es etiquetada para indicar la información contenida en el documento, como nombres, número de identificación, fechas, etc.

Estas imágenes pasan por una fase de preprocesamiento, donde se aísla el texto del fondo con la mínima pérdida de calidad posible y se aplican técnicas de mejora de imagen como el recorte automático, la corrección de variaciones en la perspectiva, etc. Esto es crucial para garantizar la consistencia y la calidad de los datos antes de que se introduzcan en el proceso de entrenamiento.

A continuación, se procede a la segmentación de la imagen, donde se identifican y se aíslan las regiones relevantes del documento. Esto implica la implementación de técnicas avanzadas de procesamiento de imágenes y segmentación.

El siguiente paso implica la extracción de características. Aquí es donde entra en juego el aprendizaje automático. Se utilizan algoritmos específicos de reconocimiento de patrones para identificar y extraer características clave de las regiones segmentadas, como formas de letras y números, patrones de texto y elementos de seguridad visibles.

Detección de rostros y entrenamiento con computer vision

La detección de rostros y el entrenamiento con computer vision son dos técnicas fundamentales para el reconocimiento facial. La detección de rostros permite identificar las caras que se quieren identificar, mientras que el entrenamiento con computer vision permite enseñar al sistema a identificar caras.

El objetivo de la detección es desarrollar algoritmos que permitan a una máquina identificar, interpretar y entender información visual a partir de imágenes. Para ello, se utilizan métodos basados en características (identifican las caras buscando características faciales específicas, como los ojos, la nariz y la boca) o métodos basados en aprendizaje automático (aprenden a identificar caras utilizando un conjunto de datos de imágenes faciales etiquetadas) que son los que más se utilizan en la actualidad.

Como hemos adelantado, el entrenamiento con computer vision es el proceso de enseñar a un sistema de computer vision a realizar una tarea específica. En el caso del reconocimiento facial, el entrenamiento consiste en enseñar al sistema a identificar caras.

El entrenamiento realiza utilizando un conjunto de datos de imágenes faciales etiquetadas. Este conjunto de datos contiene imágenes de caras de personas conocidas, junto con la identidad de cada persona.

El sistema de computer vision utiliza el conjunto de datos de imágenes faciales etiquetadas para aprender a identificar patrones que son únicos para cada persona. Una vez que el sistema ha aprendido estos patrones, puede utilizarlos para identificar caras en nuevas imágenes.

Deep learning con redes neuronales convolucionales

Las redes neuronales convolucionales (CNN) son un tipo de red neuronal especializada en el procesamiento de imágenes, capaces de aprender a identificar patrones en los rasgos faciales de cada persona.

Una CNN consta de varias capas llamadas capas de convolución, capas de pooling y capas de fully connected.

El funcionamiento es el siguiente: la CNN recibe la imagen facial como entrada y las capas de convolución analizan la imagen a nivel local. A continuación, las capas de pooling reducen el tamaño de la representación de la cara (ayudan a reducir la complejidad computacional y a mejorar su rendimiento) y las capas de fully connected combinan la información de las capas inferiores para obtener una representación global del rostro. Finalmente, la CNN compara la representación del rostro con una base de datos de imágenes faciales conocidas y si encuentra coincidencia, identifica a la persona.

Blockchain para verificación de identidad

La tecnología blockchain tiene el potencial de mejorar la seguridad y la eficiencia de los procesos de verificación de identidad. Una forma de hacerlo es almacenar los datos de identidad en un registro distribuido (descentralizado). Esto hace que los datos sean más difíciles de falsificar o manipular.

Otra forma de aplicar blockchain a la verificación de identidad es utilizar tokens no fungibles (NFT) para representar identidades. Los NFT son activos digitales únicos que están registrados en una cadena de bloques. Se pueden utilizar para almacenar información de identidad, como una foto o una firma digital.

![]() «En Mobbeel entrenamos nuestros algoritmos para obtener resultados de alta precisión comparando imágenes de identificación con fotografías, haciendo un gran esfuerzo en la fase de preprocesamiento para superar las limitaciones del entorno (mala iluminación, baja resolución, oclusiones), así como todos los problemas relacionados con el envejecimiento de los usuarios, cambios radicales de apariencia o gafas, entre otros.»

«En Mobbeel entrenamos nuestros algoritmos para obtener resultados de alta precisión comparando imágenes de identificación con fotografías, haciendo un gran esfuerzo en la fase de preprocesamiento para superar las limitaciones del entorno (mala iluminación, baja resolución, oclusiones), así como todos los problemas relacionados con el envejecimiento de los usuarios, cambios radicales de apariencia o gafas, entre otros.»

![]() «En Mobbeel entrenamos nuestros algoritmos para obtener resultados de alta precisión comparando imágenes de identificación con fotografías, haciendo un gran esfuerzo en la fase de preprocesamiento para superar las limitaciones del entorno (mala iluminación, baja resolución, oclusiones), así como todos los problemas relacionados con el envejecimiento de los usuarios, cambios radicales de apariencia o gafas, entre otros.»

«En Mobbeel entrenamos nuestros algoritmos para obtener resultados de alta precisión comparando imágenes de identificación con fotografías, haciendo un gran esfuerzo en la fase de preprocesamiento para superar las limitaciones del entorno (mala iluminación, baja resolución, oclusiones), así como todos los problemas relacionados con el envejecimiento de los usuarios, cambios radicales de apariencia o gafas, entre otros.»

Cloud computing

Cloud computing, o computación en la nube, ha sido un catalizador fundamental en la democratización y la adopción generalizada de tecnologías de verificación de identidad. Este avance ha permitido una mayor accesibilidad y flexibilidad en la implementación de sistemas de autenticación, especialmente en el contexto de registros a través de plataformas web o aplicaciones nativas.

Las API Rest (Interfaz de Programación de Aplicaciones en el estilo de Representational State Transfer) han desempeñado un papel esencial en esta evolución. Estas interfaces permiten la comunicación eficiente entre aplicaciones y servicios, facilitando la integración de servicios de verificación de identidad en diversos sistemas. Gracias a la estandarización de estas APIs, se ha simplificado significativamente el proceso de conectar y utilizar servicios de verificación de identidad en aplicaciones y plataformas.

Además, el continuo aumento en la potencia de cómputo en la nube ha contribuido a la viabilidad y escalabilidad de estas soluciones. La capacidad de procesamiento en la nube ha permitido el manejo eficiente de grandes cantidades de datos y ha habilitado la realización de tareas computacionales complejas, como el procesamiento de imágenes y la comparación de características biométricas.

Las aplicaciones que ofrecen una interfaz web para la consulta y revisión manual de las verificaciones de documentos (backend) han mejorado significativamente la experiencia de los usuarios y administradores. Esto permite una gestión más eficiente y precisa de los resultados de las verificaciones, así como la posibilidad de intervención manual cuando sea necesario.

Integración con servicios de terceros

Estos servicios aportan una capa adicional de validación al proceso de registro de usuarios, fortaleciendo la seguridad y la confianza en las plataformas digitales.

Uno de los aspectos clave en la verificación contra terceros es el acceso a bases de datos AML (Anti Money Laundering) que incluyen información sobre individuos políticamente expuestos (PEPs) y listas de sanciones de entidades regulatorias como la Unión Europea (EU), la Office of Foreign Assets Control (OFAC) de EE.UU., GAFI y otras organizaciones internacionales.

Software de prevención de blanqueo de capitales con chequeo de listas AML

Contar con un software de prevención de blanqueo de capitales es una herramienta crítica en la industria financiera y otros sectores. Su objetivo principal es identificar y mitigar el riesgo de actividades ilícitas, como el lavado de dinero y el financiamiento del terrorismo (PBCFT).

Este software emplea técnicas avanzadas de análisis de datos y algoritmos de aprendizaje automático para detectar patrones sospechosos en las transacciones financieras. Una de las funcionalidades clave es el chequeo de listas AML, donde se comparan los datos de los clientes con listas oficiales y entidades sancionadas por organismos nacionales e internacionales durante el proceso de onboarding KYC.

Estas listas incluyen a Personas Políticamente Expuestas (PEPs), que son individuos con cargos políticos o gubernamentales, así como sus familiares cercanos. También contienen información sobre organizaciones o individuos vinculados a actividades ilegales o sancionados por diferentes jurisdicciones.

Este tipo de software o proceso de screening analiza las transacciones en tiempo real y compara los datos con las listas AML. Si se detecta una coincidencia, el sistema genera una alerta para que los operadores revisen la transacción y determinen si es necesario tomar medidas para prevenir riesgos en sus negocios e incluso informar a las autoridades reguladoras.

Base de datos de jugadores con problemas de ludopatía

La inclusión de una base de datos de jugadores con problemas de ludopatía es una medida ética y legalmente crucial para las plataformas de juego online. Esta base de datos almacena información sobre individuos que han sido identificados como jugadores con problemas de adicción.

Cuando un usuario se registra en una plataforma de juego, se verifica su nombre y detalles de identificación contra esta base de datos. Si el nombre coincide con un registro de un jugador con problemas de ludopatía, se toman medidas para prevenir su participación en actividades de juego. Esto puede implicar la imposición de límites de gasto, restricciones de acceso o, en casos extremos, la exclusión total de la plataforma.

Esta medida cumple con regulaciones estrictas en muchos países y también demuestra el compromiso de la plataforma con el juego responsable y la protección de los usuarios vulnerables.

La inclusión de una persona en estas listas puede solicitarse por uno mismo, cuando ese jugador reconoce su trastorno comportamental y adicción al juego, o por un tercero. En el caso de España, existe un registro específico de autoprohibición que se conoce como Registro de Interdicciones del Ministerio de Hacienda y Administraciones Públicas.

Para facilitar la integración con estos servicios de terceros, es esencial contar con una arquitectura tecnológica escalable y flexible. El uso de API y estándares de comunicación seguros es fundamental para garantizar una integración eficiente y segura.

«Yo no soy el señor Lebowski, usted es el señor Lebowski. Yo soy The Dude, así tiene que llamarme, ¿entiende? Así o Su Dudeness, o Duder, o El Duderino… en fin, si no le hacen los nombres cortos…»

Si estás interesado en nuestra tecnología, no dudes en ponerte en contacto con nosotros, y si te ha gustado el artículo, compártelo y aporta valor a tus seguidores.

Soy Ingeniero Informático y amante del Marketing, Comunicación e Internacionalización de empresas, tareas que desarrollo como CMO de Mobbeel. Soy muchas cosas, algunas buenas, muchas malas… perfectamente imperfecto.

DOSIER PRODUCTO

Descubre nuestra solución de verificación de identidad

Verifica la identidad de tus clientes en segundos a través del escaneo y validación de documentos de identidad y matching biométrico facial con prueba de vida.